https://docs.aws.amazon.com/ko_kr/IAM/latest/UserGuide/id_roles.html

IAM 역할 - AWS Identity and Access Management

이 페이지에 작업이 필요하다는 점을 알려 주셔서 감사합니다. 실망시켜 드려 죄송합니다. 잠깐 시간을 내어 설명서를 향상시킬 수 있는 방법에 대해 말씀해 주십시오.

docs.aws.amazon.com

IAM Role(역할) 이란?

IAM User - long-term credential

IAM Role - Short-term credential

제한된 시간동안 사용자에게 리소스에 대한 액세스

권한을 부여하는 임시 권한 성격을 가지는 안전한 방법입니다.

Acess Key 와 Secret Access Key 를 직접 입력하지 않아도 되서

보안 유지에 우수해 예를 들어 회사에 속해있지 않는 3rd-party 에 AWS 서비스 사용을 위한 권한을

부여해 줄때 잘 사용합니다.

1. IAM Role 생성하기

Cli 를 이용해 iam role 기능을 확인하기 위해 필요한 기본 ec2 를 생성 해 줍니다.

이름을 설정하고, Key 를 등록하고, 보안그룹에는 ssh 만 허용해주어 mobaxterm 으로 접속가능하게 만들어 줍니다.

이외 네트워크 환경은 기본으로 설정 해 두었습니다.

할당 받은 public ip 를 Mobaxterm 으로 접속 해 봅니다.

cd /tmp

curl "https://awscli.amazonaws.com/awscli-exe-linux-x86_64.zip" -o "awscliv2.zip"

unzip awscliv2.zip

./aws/install

aws --version

Cli 환경으로 들어가기 위해 다음과 같은 명령어를 진행 해 줍니다.

EC2 생성부터 iam 생성까지는 #008 챕터 Cli 부분과 비슷하니 참고해주면 됩니다.

IAM- User 생성으로 가서 Cli-usr 유저를 간단하게 만들어 봅니다.

Cli 접속을 위해 Access Key 를 선택 해 줍니다.

특별한 권한 제한은 필요 없으니 AdministrarotAccess 를 선택 해 줍니다.

.csv 파일을 다운받아 유저의 Credentials 을 받아옵니다.

받은 액세스키의 id 와 Secret 액세스 키를 복사 붙여넣기로 넣어주고 지역, 포멧을 다음과 같이 넣어줍니다.

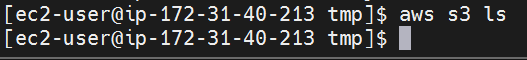

aws 접속 확인을 위한 명령어를 실행 해 보고 다음명령어가 떨어지게 되면 접속이 되었음을 확인할 수 있습니다.

.aws 파일에 금방 접속할 때 입력했던 credentials 파일이 있음을 확인 해 주고 삭제를 해 보겠습니다.

그리고 다시 s3 확인 명령어를 입력하면 aws 접속이 안됨을 확인할 수 있는 명령어가 나옵니다.

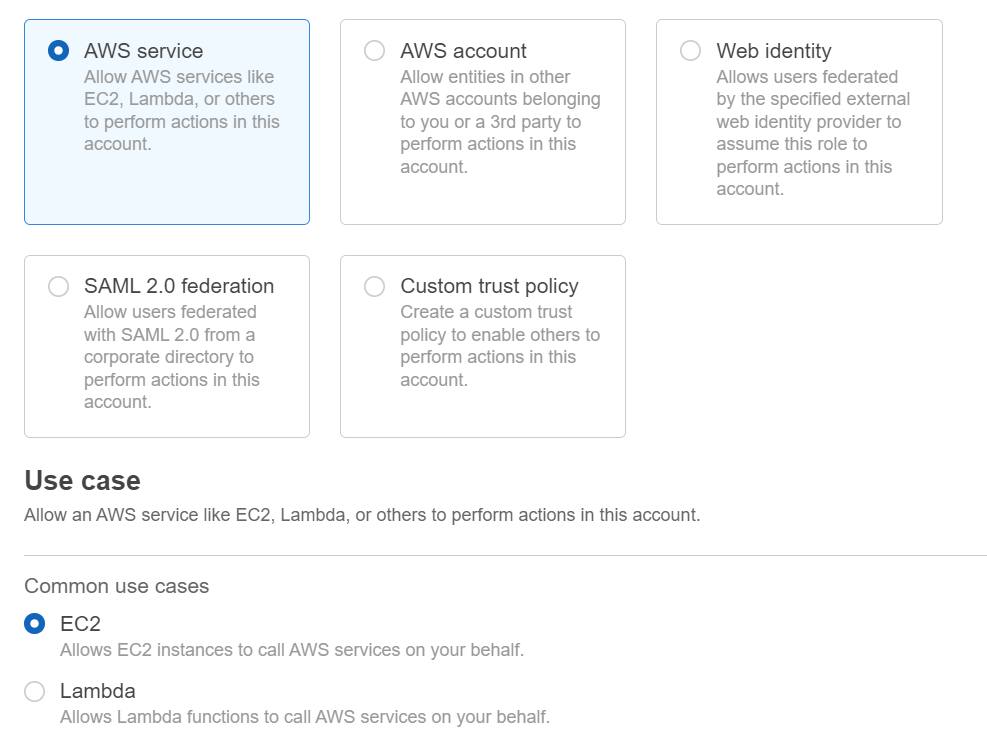

IAM Role 로 aws 에 접속 해 주기 위해 역할을 생성 해 보겠습니다.

Role 생성하기를 눌러준 뒤 aws 서비스를 허용해주고 , 초반에 생성한 ec2 로 접근을 허용해 주기 위한 옵션에 맞게 선택 해 줍니다.

s3 를 검색 해 s3fullAccess 권한 부여 해 줍니다.

s3-role 이름으로 설정 해 줍니다.

생성한 ec2 로 가서 Security 부분의 iam role 수정하기를 눌러줍니다.

s3-role IAM role 을 부여 해 줍니다.

aws s3 접속 명령어를 다시 실행 해 보았을 때 접속이 된것을 확인 할 수 있습니다.

'AWS - KOR' 카테고리의 다른 글

| #016 ) AWS ACM SSL/TLS 와 ALB 생성하기 (0) | 2022.07.28 |

|---|---|

| #015 ) AWS Cloudfront 생성 및 S3 연결 (0) | 2022.07.25 |

| #013) AWS Route 53 생성하기 (0) | 2022.07.18 |

| #012) AWS RDS 생성 하기 (0) | 2022.07.07 |

| #011) AWS S3 생성하기 /퍼블릭 ACL,버킷폴리시 (0) | 2022.07.04 |